Compliance Management for Embedded Firmware

Ensure your products meet evolving cybersecurity regulations, standards, and internal policies – from EU CRA and IEC 62443 to RED and NIS2. ONEKEY automates compliance validation, evidence generation, and continuous monitoring, helping organizations replace manual checklists with scalable, audit-ready workflows.

Branchenführer setzen auf ONEKEY

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

Evolving Regulations Create Compliance Complexity

Constantly changing cybersecurity standards, overlapping requirements, and manual audit processes make it nearly impossible to maintain continuous compliance. Without automation and visibility, compliance gaps, hidden risks, and regulatory drift emerge across firmware versions and product lines.

Navigating Constantly Evolving Regulations

Security and compliance frameworks such as EU CRA, IEC 62443, RED, or NIS2 evolve faster than most teams can adapt. For organizations managing multiple embedded products and firmware versions, staying aligned with every new provision is complex and time-consuming. Manual tracking across spreadsheets and departments often leads to outdated requirements, inconsistent documentation, and delayed compliance actions.

Lack of Audit Readiness

Preparing for internal or external audits requires complete, verifiable evidence – from SBOMs and vulnerability reports to proof of compliance. Without integrated systems, teams spend excessive time compiling data from different sources, often ending up with inconsistent or incomplete records. The result: delayed certifications, higher audit costs, and increased compliance risk.

Fragmented Visibility Across Teams and Versions

Compliance gaps often remain hidden within siloed departments or firmware releases. Without a centralized overview, organizations lack clarity on which requirements are unmet, which products are affected, and how to prioritize remediation. This fragmentation leads to blind spots, delayed corrective actions, and increased risk of non-conformity.

Smart Features for Continuous Compliance Management

ONEKEY automates every step of firmware compliance – from regulatory mapping and SBOM generation to continuous monitoring and audit preparation. With guided workflows, evidence generation, and change tracking, teams can ensure that every product version stays compliant with evolving standards like EU CRA, IEC 62443, and RED – without manual overhead.

End-to-End regulatorische Angleichung

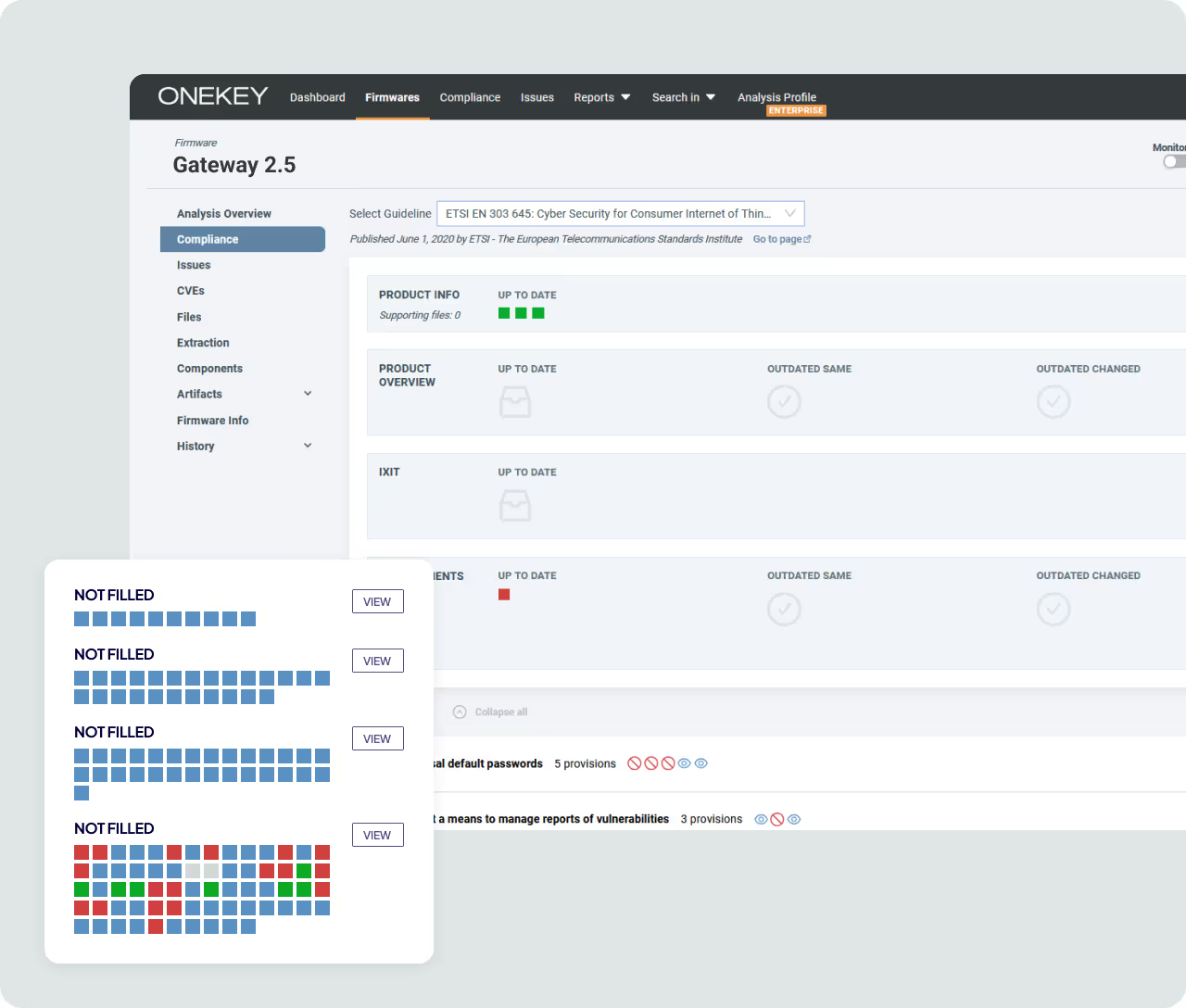

Der ONEKEY Compliance Wizard führt Unternehmen durch globale Standards wie die EU-CRA, die UN-Verordnung R155, RED, IEC 62443 und ETSI EN 303 645 und zeigt für jede Anforderung an, ob sie erfüllt ist, verletzt wird, manuell validiert werden muss oder nicht anwendbar ist. Dies gilt selbst dann, wenn sich Vorschriften weiterentwickeln oder zwischen verschiedenen Produktlinien Unterschiede bestehen. Benutzer können auditfähige Compliance-Pakete im PDF-, JSON- oder CSV-Format erstellen, die alle erforderlichen Nachweise, Details zu Schwachstellen und SBOMs enthalten. Dies reduziert den manuellen Aufwand erheblich und stellt sicher, dass Teams jederzeit für Audits oder Zertifizierungen bereit sind.

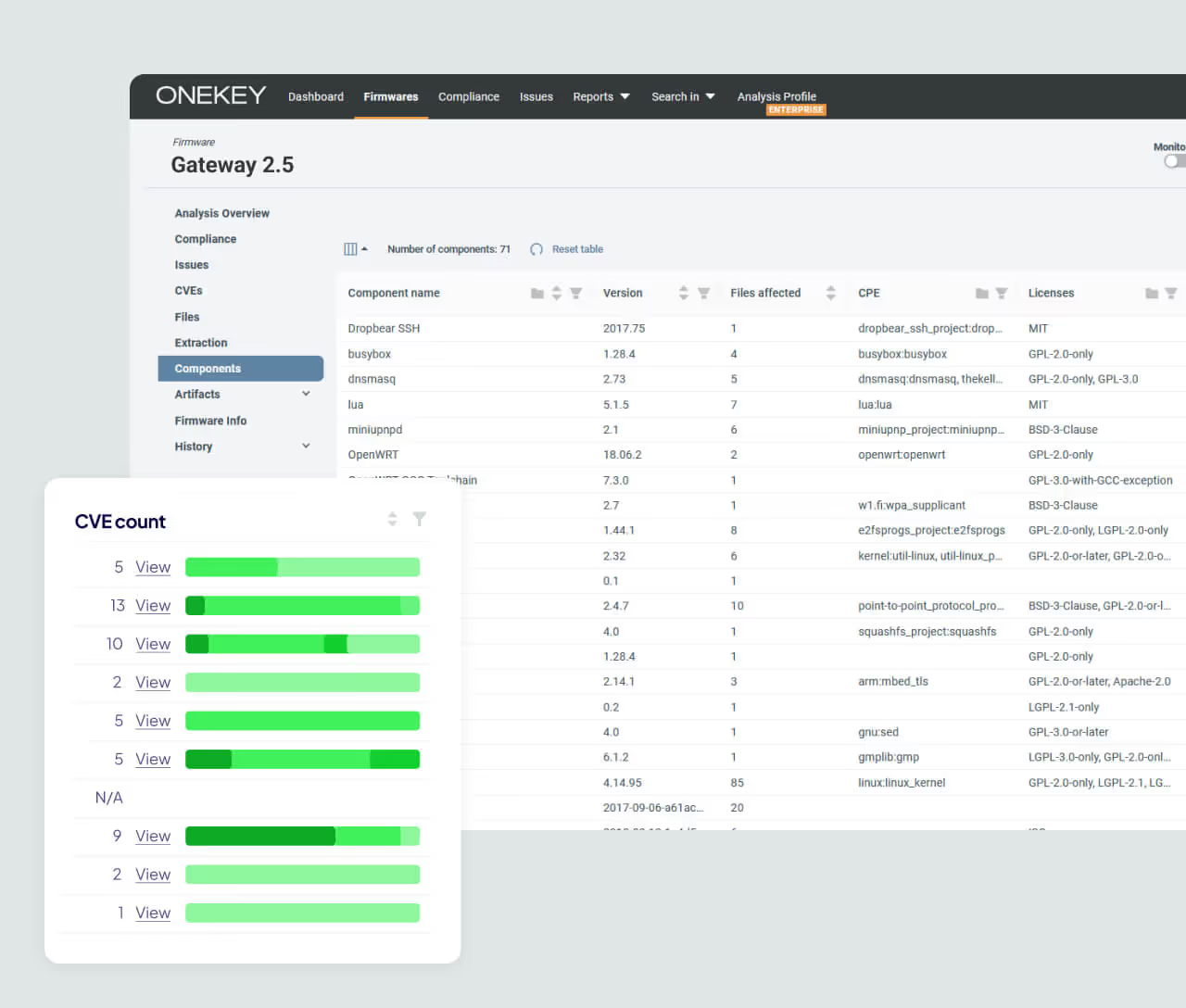

SBOM Management als Grundlage für die Einhaltung von Vorschriften

Genaue Compliance beginnt mit Transparenz. ONEKEY generiert SBOMs automatisch direkt aus der Binär-Firmware – auch ohne Source Code. Jede Open-Source-, Drittanbieter- und proprietäre Komponente wird identifiziert und katalogisiert. Mit standardisierten SBOM-Formaten können Unternehmen die regulatorischen Anforderungen erfüllen und blinde Flecken in ihrem Komponentenbestand beseitigen.

Bleiben Sie langfristig konform

Compliance ist niemals eine einmalige Angelegenheit. Firmware-Updates, neue Schwachstellen und sich weiterentwickelnde Standards können unbemerkt zu Compliance-Abweichungen führen. Die Überwachung durch ONEKEY verfolgt kontinuierlich Firmware-Änderungen und kennzeichnet betroffene Bestimmungen, um sicherzustellen, dass die Compliance über einen längeren Zeitraum hinweg konsistent bleibt.

Why ONEKEY Redefines Compliance Management

ONEKEY transforms compliance from a manual, reactive process into an automated, scalable workflow. By analyzing firmware at binary level, it maps regulatory requirements, detects compliance gaps, and generates audit-ready evidence automatically. The result: continuous compliance, reduced audit effort, and full confidence in meeting global cybersecurity standards.

Reduced Legal and Regulatory Risk

By identifying compliance gaps early, ONEKEY helps organizations prevent costly penalties, product recalls, and market delays. Automated license and standards validation ensures every firmware release meets evolving cybersecurity and regulatory requirements – minimizing exposure and protecting brand reputation.

Faster Time to Audit and Certification

With ONEKEY’s automated compliance workflows, organizations can generate complete, audit-ready reports in minutes instead of hours. This accelerates certification processes, shortens time to market, and frees teams from repetitive manual documentation tasks.

Resilience Against Regulatory Drift

Continuous monitoring ensures compliance doesn’t erode over time. ONEKEY tracks firmware updates, vulnerabilities, and component changes to automatically detect when a previously compliant product falls out of specification – enabling proactive action before audits or releases.

Zahlen & Fakten

FACTS & Figures

ONEKEY automates every step of firmware compliance – from regulatory mapping and SBOM generation to continuous monitoring and audit preparation. With guided workflows, evidence generation, and change tracking, teams can ensure that every product version stays compliant with evolving standards like EU CRA, IEC 62443, and RED – without manual overhead.

Save 80% of Audit Preparation Time

Detect Compliance Gaps 70% Earlier

Scale Compliance Oversight by 3x Without Extra Headcount

Achieve Continuous Compliance with ONEKEY

Replace manual spreadsheets and fragmented audits with automated, scalable workflows. ONEKEY helps your teams meet regulatory requirements faster, stay aligned with global standards, and prevent compliance drift before it happens.

Warum KUNDEN UNS Vertrauen

Häufig gestellte Fragen

Hier erhalten Sie detaillierte Antworten auf die häufigsten Fragen zum Schutz Ihrer vernetzten Produkte.

Was ist Produkt-Cybersicherheit?

Produktsicherheit stellt sicher, dass Ihre digitalen Produkte — ob Software, Hardware oder vernetzte Geräte — während ihres gesamten Lebenszyklus vor Cyberbedrohungen geschützt sind. Von der Entwicklung bis zur Bereitstellung und darüber hinaus schützen robuste Cybersicherheitspraktiken vor Datenschutzverletzungen, unbefugtem Zugriff und Cyberangriffen. Dieser proaktive Ansatz schützt nicht nur das Produkt, sondern gewährleistet auch die Einhaltung neuer Vorschriften, wodurch Risiken reduziert und die Integrität und Vertrauenswürdigkeit Ihrer Technologie gewahrt werden.

Warum ist Produktsicherheit wichtig?

Die Cybersicherheit von Produkten ist unerlässlich, um Ihre digitalen Produkte vor Cyberbedrohungen zu schützen, sensible Daten zu schützen und einen reibungslosen Betrieb zu gewährleisten. Andernfalls sind Ihre Produkte und Benutzer dem Risiko von Angriffen, Datenschutzverletzungen und unbefugtem Zugriff ausgesetzt, die zu kostspieligen finanziellen Verlusten, Reputationsschäden und Sicherheitslücken führen können. Starke Cybersicherheitspraktiken helfen Ihnen dabei, die Vorschriften einzuhalten, das Vertrauen Ihrer Kunden aufzubauen und Ihre Produkte gegen sich entwickelnde Cyberbedrohungen widerstandsfähig zu halten.

Wie stellen Sie die Cybersicherheit Ihrer Produkte sicher?

Der Schutz Ihrer Produkte erfordert einen strategischen und kontinuierlichen Ansatz während ihres gesamten Lebenszyklus. So können Sie das erreichen:

- Führen Sie Sicherheitsaudits und -bewertungen durch: Evaluieren Sie Ihre Produkte regelmäßig, um Schwachstellen aufzudecken und zu beheben, bevor sie zu Bedrohungen werden.

- Effektives Management von Sicherheitslücken: Nutzen Sie SBOMs, VEX und automatisierte Tools, um Risiken zu verfolgen, zu bewerten und zu mindern.

- Bleiben Sie auf dem Laufenden: Schützen Sie Ihre Produkte, indem Sie Patches und Updates anwenden, um sich vor den neuesten Cyberbedrohungen zu schützen.

- Stellen Sie die Einhaltung sicher: Erfüllen Sie alle relevanten Sicherheitsstandards und -vorschriften, um rechtliche Risiken zu vermeiden und das Vertrauen der Kunden zu wahren.

Bauen. Einhalten. Widerstehen. Wiederhole. Mit diesen Schritten sind Sie der Zeit immer einen Schritt voraus und sorgen für die Sicherheit Ihrer Produkte und Kunden.

Wofür wird eine SBOM verwendet?

Eine SBOM (Software Bill of Materials) gibt Ihnen einen vollständigen Überblick über alle Komponenten Ihrer Software. Sie ist entscheidend für das Management von Sicherheitslücken, den Informationsaustausch, die Sicherstellung der Lizenzkonformität und die Aufrechterhaltung der Transparenz in Ihrer gesamten Lieferkette. Mit einer SBOM erhalten Sie die Transparenz, die Sie benötigen, um die Sicherheit und Konformität Ihrer Produkte zu gewährleisten — bei jedem Schritt.

Was ist ein Digital Cyber Twin?

Ein Digital Cyber Twin ist eine virtuelle Nachbildung des digitalen Ökosystems Ihres Produkts. Damit können Sie Ihr System in einer sicheren, simulierten Umgebung testen und analysieren. So können Sie Schwachstellen erkennen und die Sicherheit optimieren, bevor sie sich auf Ihr reales Produkt auswirken können. Es ist wie eine Kristallkugel für Ihre Cybersicherheit, die Ihnen hilft, potenziellen Bedrohungen immer einen Schritt voraus zu sein, ohne Ihre tatsächlichen Systeme zu gefährden.

Starten Sie schnell

Sprechen Sie mit einem unserer Experten für eine erste Einschätzung.

Profitieren Sie von einer personalisierten Demo mit echten Daten.

Zu Beginn erhalten Sie ein Angebot mit all Ihren Anforderungen.