Verwalten Sie Softwarelizenzen automatisch und präzise.

Die Einhaltung von Lizenzbestimmungen muss nicht kompliziert sein. ONEKEY erkennt Open-Source- und Drittanbieterlizenzen automatisch direkt aus der binären Firmware – ohne Quellcode oder manuelle Überprüfung. Erlangen Sie vollständige Transparenz, minimieren Sie rechtliche Risiken und stellen Sie sicher, dass jede Firmware während ihres gesamten Lebenszyklus konform bleibt.

Branchenführer setzen auf ONEKEY

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

Unsichtbare Lizenzen verursachen kostspielige Verbindlichkeiten

Unentdeckte Open-Source-Komponenten und unklare Bedingungen gefährden Produkte und Reputation.

Versteckte Lizenzrisiken durch unbekannte Komponenten

Viele Teams erhalten Firmware von Drittanbietern oder Lieferanten ohne ordnungsgemäße SBOMs oder Offenlegungen von Open-Source-Lizenzen. Dies schafft blinde Flecken, die zur unbeabsichtigten Verwendung von GPL- oder nicht-kommerziellem Code führen können – wodurch Unternehmen rechtlichen und Compliance-Risiken ausgesetzt sind. Die Folgen: Lizenzverletzungen, Geldstrafen, Gerichtsverfahren oder sogar erzwungene Produktrückrufe.

Komplexe Lizenzkombinationen und Verpflichtungen

Jede Firmware-Komponente kann mehrere Lizenzen mit unterschiedlichen Anforderungen enthalten – von Namensnennungs- und Änderungsrechten bis hin zu Weiterverbreitungsbeschränkungen. Wenn Komponenten mit widersprüchlichen Lizenzen in einem Produkt kombiniert werden, entstehen rechtliche Unvereinbarkeiten, die manuell kaum zu erkennen sind.

Manuelle und fehleranfällige Compliance-Prüfungen

Herkömmliche Lizenzprüfungen basieren auf manueller Zuordnung, rechtlichen Überprüfungen und endlosen Tabellenkalkulationen. Der Prozess lässt sich nicht auf große Produktportfolios übertragen und ist anfällig für menschliche Fehler – insbesondere bei häufigen Firmware-Updates.

Intelligente Funktionen für nahtlose Lizenzkonformität

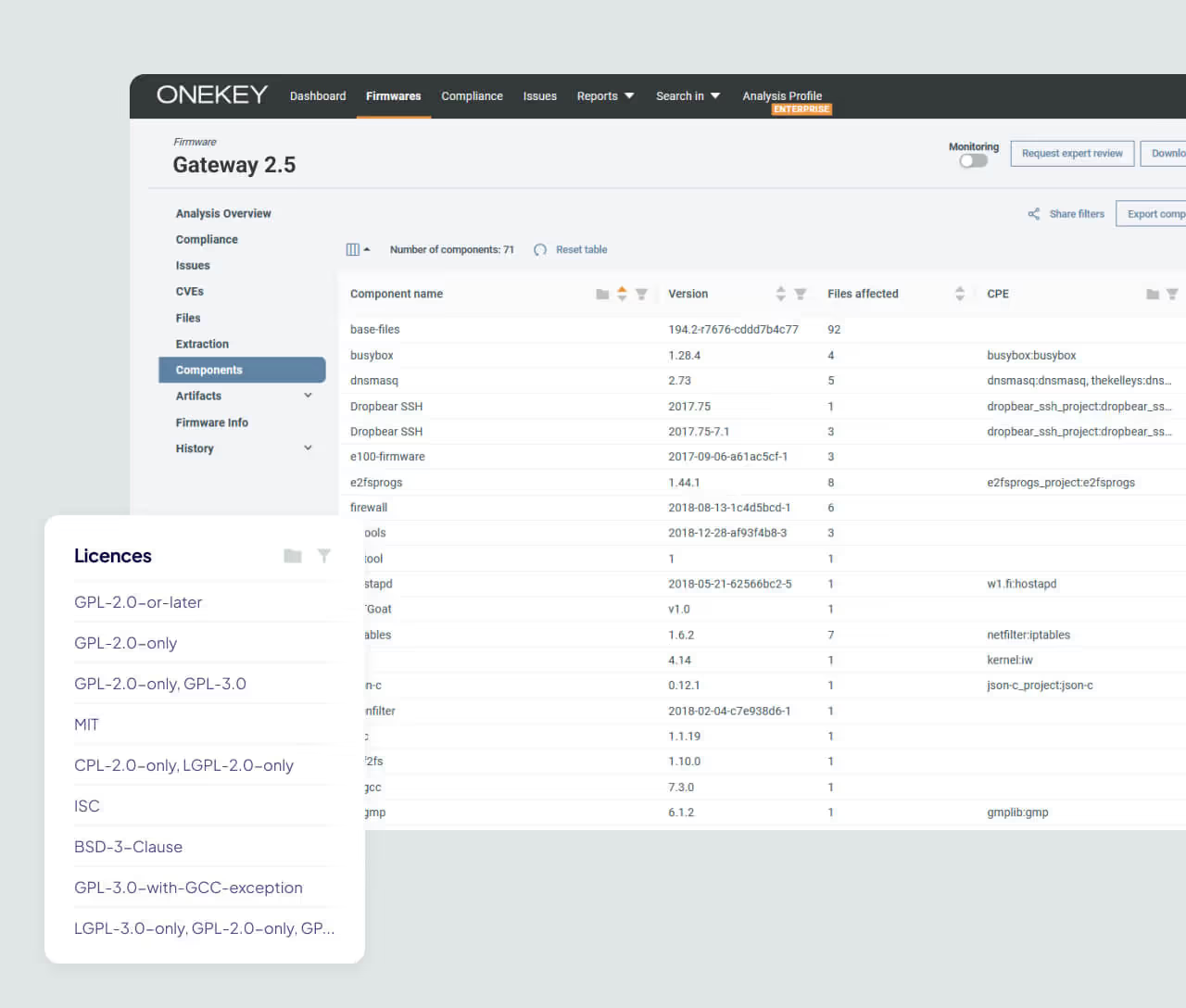

Lizenzerkennung aus binärer Firmware

ONEKEY extrahiert automatisch Lizenzinformationen aus der Binär-Firmware für Open-Source-Komponenten, auch ohne Zugriff auf den Source Code.

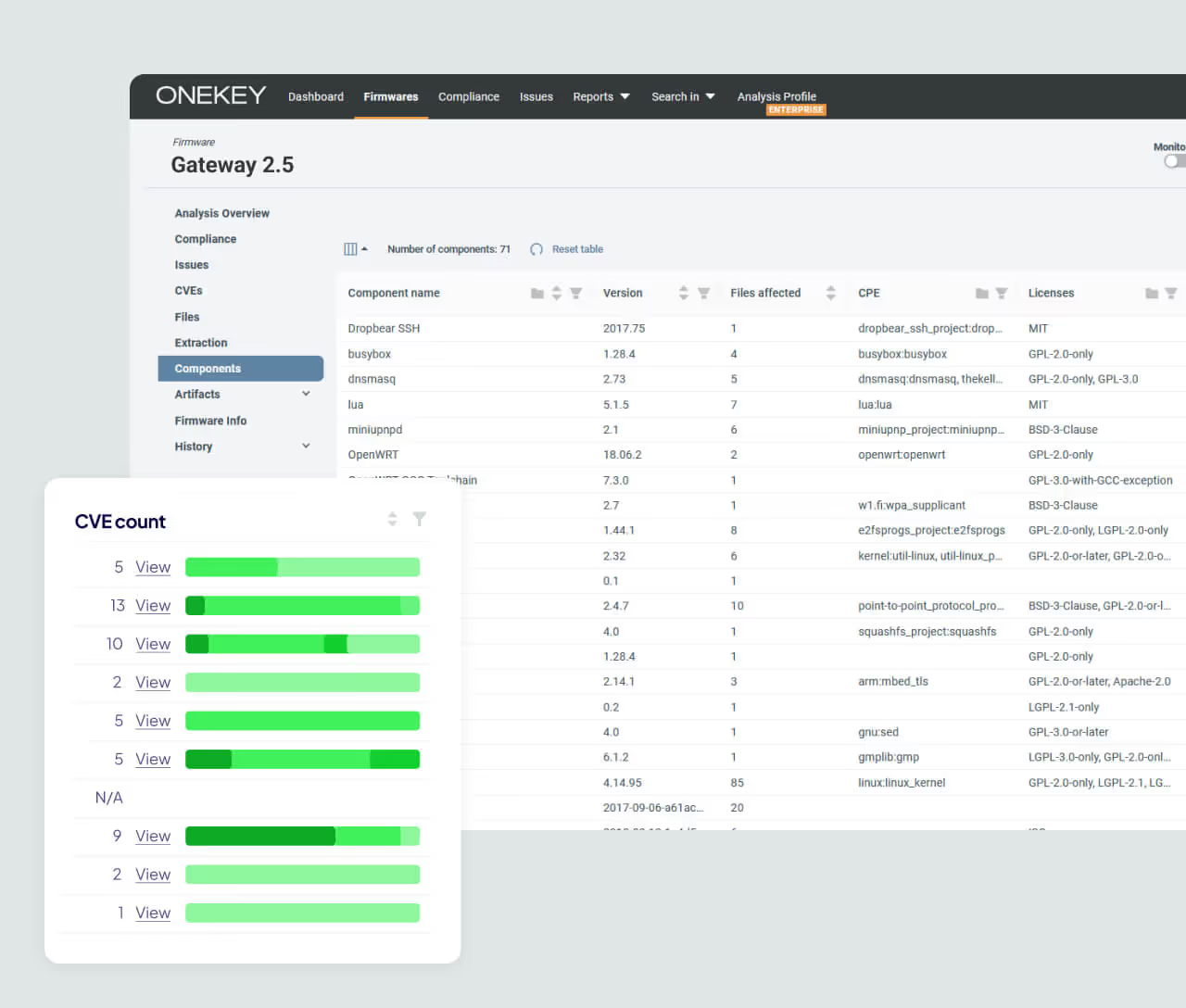

Detaillierte SBOM mit Lizenzierung

Jede SBOM enthält detaillierte Lizenzdaten für jede Komponente, einschließlich der Namen der Lizenzen und der nach Lizenzen gruppierten Komponenten. Dies ermöglicht eine vollständige Rückverfolgbarkeit für rechtliche Überprüfungen und Compliance-Audits.

Kontinuierliche Überwachung von Lizenzabweichungen

Überwachen Sie Firmware-Änderungen über verschiedene Versionen hinweg, um neu hinzugefügte oder entfernte Lizenzen zu erkennen. ONEKEY hebt Lizenzverschiebungen und potenzielle Richtlinienverstöße hervor, die mit jedem Update eingeführt werden.

Warum ONEKEY die Einhaltung von Softwarelizenzen neu definiert

ONEKEY ermöglicht es Unternehmen, Compliance sicherzustellen, versteckte Verpflichtungen aufzudecken und kostspielige Lizenzverletzungen zu verhindern – und das alles ohne manuellen Aufwand.

Rechtliche Risiken minimieren

Identifizieren Sie unbekannte oder nicht konforme Lizenzen frühzeitig, um Verstöße gegen das geistige Eigentumsrecht, Produktrückrufe oder Rechtsstreitigkeiten zu vermeiden. ONEKEY hilft dabei, rechtliche Risiken aufzudecken, die tief in Firmware-Binärdateien verborgen sind – bevor sie zu einem Problem werden.

Automatisierung von Workflows zur Lizenzerkennung

Manuelle Lizenzprüfungen für jede Firmware sind langsam und mühsam. ONEKEY identifiziert automatisch Lizenztypen, kennzeichnet riskante Lizenzen und optimiert die Zusammenarbeit zwischen Rechts- und Sicherheitsteams – schneller, einfacher und mit weniger Aufwand.

Bleiben Sie kontinuierlich konform

Mit der Weiterentwicklung der Firmware ändern sich auch die Lizenzen. ONEKEY gewährleistet die kontinuierliche Compliance über alle Firmware-Versionen hinweg – selbst bei Geräten mit langer Lebensdauer in komplexen, regulierten Branchen.

Zahlen & Fakten

FACTS & Figures

Volle Transparenz bei Open-Source-Lizenzen

90% weniger Zeitaufwand für manuelle Lizenzprü-fungen

Einsparung von über 30 Arbeitstagen jährlich

Automatisieren Sie die Einhaltung von Lizenzbestimmungen mit ONEKEY

Verwandeln Sie komplexes Lizenzmanagement in einen nahtlosen Prozess. ONEKEY ermöglicht es Ihrem Team, die Compliance einzuhalten, den Aufwand zu reduzieren und kostspielige Verstöße zu vermeiden.

Warum KUNDEN UNS Vertrauen

Häufig gestellte Fragen

Hier erhalten Sie detaillierte Antworten auf die häufigsten Fragen zum Schutz Ihrer vernetzten Produkte.

Was ist Produkt-Cybersicherheit?

Produktsicherheit stellt sicher, dass Ihre digitalen Produkte — ob Software, Hardware oder vernetzte Geräte — während ihres gesamten Lebenszyklus vor Cyberbedrohungen geschützt sind. Von der Entwicklung bis zur Bereitstellung und darüber hinaus schützen robuste Cybersicherheitspraktiken vor Datenschutzverletzungen, unbefugtem Zugriff und Cyberangriffen. Dieser proaktive Ansatz schützt nicht nur das Produkt, sondern gewährleistet auch die Einhaltung neuer Vorschriften, wodurch Risiken reduziert und die Integrität und Vertrauenswürdigkeit Ihrer Technologie gewahrt werden.

Warum ist Produktsicherheit wichtig?

Die Cybersicherheit von Produkten ist unerlässlich, um Ihre digitalen Produkte vor Cyberbedrohungen zu schützen, sensible Daten zu schützen und einen reibungslosen Betrieb zu gewährleisten. Andernfalls sind Ihre Produkte und Benutzer dem Risiko von Angriffen, Datenschutzverletzungen und unbefugtem Zugriff ausgesetzt, die zu kostspieligen finanziellen Verlusten, Reputationsschäden und Sicherheitslücken führen können. Starke Cybersicherheitspraktiken helfen Ihnen dabei, die Vorschriften einzuhalten, das Vertrauen Ihrer Kunden aufzubauen und Ihre Produkte gegen sich entwickelnde Cyberbedrohungen widerstandsfähig zu halten.

Wie stellen Sie die Cybersicherheit Ihrer Produkte sicher?

Der Schutz Ihrer Produkte erfordert einen strategischen und kontinuierlichen Ansatz während ihres gesamten Lebenszyklus. So können Sie das erreichen:

- Führen Sie Sicherheitsaudits und -bewertungen durch: Evaluieren Sie Ihre Produkte regelmäßig, um Schwachstellen aufzudecken und zu beheben, bevor sie zu Bedrohungen werden.

- Effektives Management von Sicherheitslücken: Nutzen Sie SBOMs, VEX und automatisierte Tools, um Risiken zu verfolgen, zu bewerten und zu mindern.

- Bleiben Sie auf dem Laufenden: Schützen Sie Ihre Produkte, indem Sie Patches und Updates anwenden, um sich vor den neuesten Cyberbedrohungen zu schützen.

- Stellen Sie die Einhaltung sicher: Erfüllen Sie alle relevanten Sicherheitsstandards und -vorschriften, um rechtliche Risiken zu vermeiden und das Vertrauen der Kunden zu wahren.

Bauen. Einhalten. Widerstehen. Wiederhole. Mit diesen Schritten sind Sie der Zeit immer einen Schritt voraus und sorgen für die Sicherheit Ihrer Produkte und Kunden.

Wofür wird eine SBOM verwendet?

Eine SBOM (Software Bill of Materials) gibt Ihnen einen vollständigen Überblick über alle Komponenten Ihrer Software. Sie ist entscheidend für das Management von Sicherheitslücken, den Informationsaustausch, die Sicherstellung der Lizenzkonformität und die Aufrechterhaltung der Transparenz in Ihrer gesamten Lieferkette. Mit einer SBOM erhalten Sie die Transparenz, die Sie benötigen, um die Sicherheit und Konformität Ihrer Produkte zu gewährleisten — bei jedem Schritt.

Was ist ein Digital Cyber Twin?

Ein Digital Cyber Twin ist eine virtuelle Nachbildung des digitalen Ökosystems Ihres Produkts. Damit können Sie Ihr System in einer sicheren, simulierten Umgebung testen und analysieren. So können Sie Schwachstellen erkennen und die Sicherheit optimieren, bevor sie sich auf Ihr reales Produkt auswirken können. Es ist wie eine Kristallkugel für Ihre Cybersicherheit, die Ihnen hilft, potenziellen Bedrohungen immer einen Schritt voraus zu sein, ohne Ihre tatsächlichen Systeme zu gefährden.

Starten Sie schnell

Sprechen Sie mit einem unserer Experten für eine erste Einschätzung.

Profitieren Sie von einer personalisierten Demo mit echten Daten.

Zu Beginn erhalten Sie ein Angebot mit all Ihren Anforderungen.