Automatisieren Sie Red-Team-Tests iM grossem Umfang

RED Teams gehen über die Theorie hinaus – sie simulieren reale Angriffe, um Schwachstellen aufzudecken, bevor Angreifer sie ausnutzen können. Durch die Untersuchung von Firmware, Produkten und verbundenen Systemen decken sie ausnutzbare Schwachstellen auf, validieren Sicherheitskontrollen und stärken die Widerstandsfähigkeit von Produkten. Sie decken auf, was wirklich wichtig ist, und verwandeln potenzielle blinde Flecken in umsetzbare Erkenntnisse.

Branchenführer setzen auf ONEKEY

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

Red-Team-Tests stehen vor einem Geschwindigks-problem

Manuelles Reverse Engineering, endlose Triage und Tausende von CVEs verlangsamen die Arbeit der Teams und erschweren es ihnen, sich auf die tatsächlichen, ausnutzbaren Risiken zu konzentrieren.

Zeitaufwändige manuelle Firmware-Analyse

RED Teams verschwenden Tage oder sogar Wochen damit, komplexe Firmware manuell zurück zu entwickeln. Ohne die richtigen Tools muss jede Abhängigkeit von Hand zugeordnet und jede Schwachstelle manuell aufgespürt werden. Dies führt zu langsamen, ressourcenintensiven Arbeitsabläufen, die die Erkennung und das Testen verzögern.

Überlastung durch Schwachstellen ohne Kontext

RED-Teams sehen sich mit Hunderten oder Tausenden CVEs pro Firmware konfrontiert. Ohne den Kontext der Ausnutzbarkeit verbringen sie wertvolle Zeit damit, Probleme mit geringem Risiko oder bereits behobene Probleme zu verfolgen. Dies führt zu schwächeren Angriffssimulationen und verzögerten Erkenntnissen für die Beteiligten.

Rückstand bei Firmware-Updates

Ständige Firmware-Updates, Patches und neue Versionen führen entweder zu neuen Schwachstellen oder lassen alte wieder aufleben. Dadurch wird es für RED Teams zunehmend schwieriger, auf dem neuesten Stand zu bleiben. Ohne Einblick in die Entwicklung der einzelnen Versionen laufen sie Gefahr, mit veralteten Informationen zu arbeiten oder ausnutzbare Schwachstellen zu übersehen. Dies erfordert bei jedem Update eine manuelle Neuanalyse, was einen zeitaufwändigen und ressourcenintensiven Prozess darstellt, der die Testtiefe verlangsamt und die Effektivität bei schnelllebigen Einsätzen einschränkt.

Gezielte Features für schnellere Red-Team-Tests

60 % weniger Fehlalarme. Echte Ergebnisse.

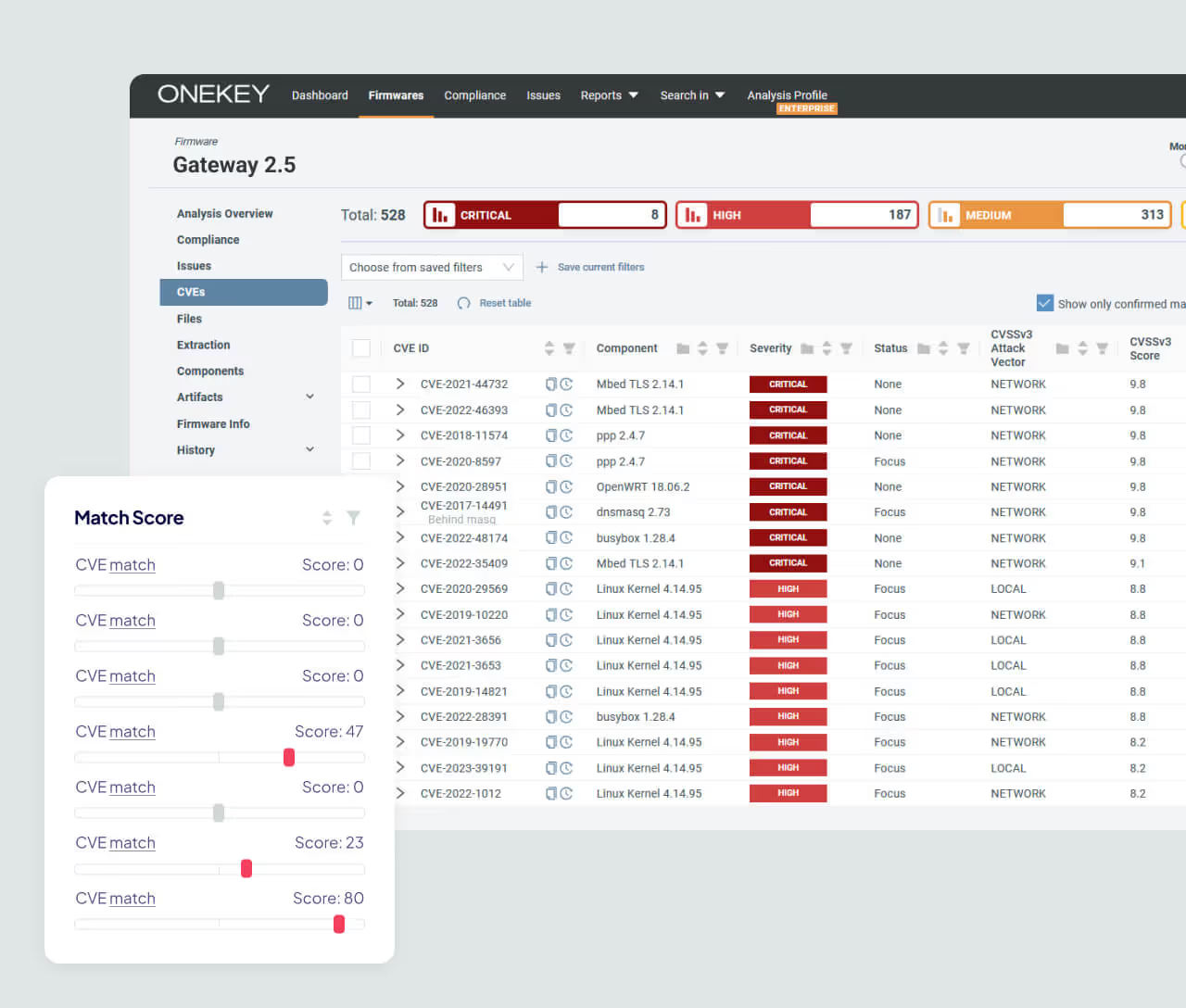

Anstatt jede CVE zu kennzeichnen, bewertet ONEKEY Schwachstellen im realen Firmware-Kontext. Wenn neue Schwachstellen bekannt werden, überprüft die Plattform sofort, ob die Firmware betroffen ist – das reduziert Störsignale und manuellen Aufwand. Das Ergebnis: über 60 % weniger Fehlalarme, eine von Tagen auf Minuten verkürzte Validierung und RED Teams, die sich nur auf echte Angriffsvektoren konzentrieren.

Erkennung von Schwachstellen auf Binärcodeebene

ONEKEY analysiert die Firmware-Binärdateien direkt ohne Source Code, erstellt eine detaillierte SBOM und deckt Schwachstellen auf. Dadurch können Red Teams manuelles Reverse Engineering überspringen und direkt mit der Ausnutzung realer Risiken fortfahren.

Kontinuierliche Firmware-Überwachung

ONEKEY überwacht kontinuierlich die Firmware über Versionen und Produktlinien hinweg. Die Plattform verfolgt jede Änderung, die in neuen Updates eingeführt wird, und markiert sicherheitsrelevante Unterschiede – von wieder aufgetretenen Schwachstellen über unsichere Konfigurationen bis hin zu neu ausnutzbaren Komponenten. Red Teams müssen nicht mehr bei Null anfangen, sondern erhalten versionsbezogene Einblicke, die zeigen, was neu ist, was behoben wurde und wo die nächsten Angriffsmöglichkeiten liegen. Dies beschleunigt die Erkennung und konzentriert die Tests auf die relevantesten Ziele mit dem höchsten Risiko.

Warum ONEKEY die Automatisierung des Red Teams revolutioniert

Entdecken Sie, wie Automatisierung das Testen beschleunigt, Fehlalarme eliminiert und Teams in die Lage versetzt, sich auf wirklich relevante Risiken zu konzentrieren.

Entdecken Sie echte Schwachstellen schneller

Die Binärcode-Analyse von ONEKEY findet ausnutzbare Schwachstellen innerhalb von Minuten statt Tagen. Sie filtert irrelevante Probleme heraus, hebt echte Risiken hervor und sorgt dafür, dass sich RED Teams auf das Wesentliche konzentrieren können – für schnellere Tests, präzisere Erkenntnisse und aussagekräftigere Ergebnisse.

Maximieren Sie die Testeffizienz

RED Teams benötigen keine Rohdaten, sondern Klarheit. ONEKEY hebt ausnutzbare Schwachstellen basierend auf der Nutzung und Konfiguration der Firmware hervor und filtert so Störfaktoren heraus. Konzentrieren Sie sich weniger auf manuelle Triage und mehr auf reale Angriffsszenarien.

Kosten senken, schneller liefern

Die manuelle Arbeit des RED Teams dauert Wochen, bis die Tests überhaupt beginnen können. ONEKEY automatisiert die Binäranalyse, verkürzt die Vorbereitungszeit und gewährleistet gleichzeitig eine hohe Genauigkeit. Teams erzielen somit schnellere Ergebnisse zu geringeren Kosten, wodurch kontinuierliche Bewertungen endlich realisierbar werden.

Zahlen & Fakten

FACTS & Figures

4× schnellere

Risiko-Erkennung

Automatisierte binäre Analysen verkürzen die Erkennungszeit drastisch und identifizieren kritische Schwachstellen in Minuten.

60 % weniger Fehlalarme

Die kontextbasierte Filterung von ONEKEY konzentriert sich auf wirklich ausnutzbare Risiken – so arbeiten Red Teams effizienter statt härter.

10x breitere

Angriffs-abdeckung

Das kontinuierliche Firmware-Monitoring über Versionen hinweg ermöglicht tiefere Tests mit weniger manuellem Aufwand.

Beschleunigen Sie Red-Team-Tests – ohne manuelle Engpässe

Entdecken Sie ausnutzbare Schwachstellen innerhalb weniger Minuten, reduzieren Sie Fehlalarme und konzentrieren Sie sich nur auf echte Angriffspfade.

Warum KUNDEN UNS Vertrauen

Intelligente Sicherheit. Vollautomatisiert.

Erkennen, analysieren und kontrollieren Sie Bedrohungen schneller – mit einer Plattform, die Sicherheit durch Automatisierung neu definiert.

Reagieren Sie schnell auf kritische Bedrohungen

Identifizieren Sie kritische Sicherheitslücken mit der automatisierten Zero-Day-Analyse von ONEKEY. Verbessern Sie die Reaktionszeit für IoT/OT durch präzise, zentrale Überwachung.

Passen Sie Ihre Bedrohungsmodelle an

Nutzen Sie maßgeschneiderte Bedrohungsmodelle mit benutzerdefinierten Analyseprofilen. Integrieren Sie personalisierte Regeln, priorisieren Sie CVEs und definieren Sie Risikostufen für Ihr Unternehmen.

Einheitliche SBOMs aus Binärdateien

Die ONEKEY Plattform generiert automatisch vollständige SBOMs direkt aus der binären Firmware – ohne dass Source Code oder Lieferantendokumentation erforderlich sind. Sie konsolidiert und standardisiert mehrere SBOMs zu einer einheitlichen Ansicht und beseitigt so blinde Flecken und Inkonsistenzen. Dies bietet Sicherheitsteams vollständige Transparenz, zuverlässige Schwachstellenverfolgung und die Gewissheit, dass keine kritischen Komponenten übersehen werden.

Häufig gestellte Fragen

Hier erhalten Sie detaillierte Antworten auf die häufigsten Fragen zum Schutz Ihrer vernetzten Produkte.

Was ist Produkt-Cybersicherheit?

Produktsicherheit stellt sicher, dass Ihre digitalen Produkte — ob Software, Hardware oder vernetzte Geräte — während ihres gesamten Lebenszyklus vor Cyberbedrohungen geschützt sind. Von der Entwicklung bis zur Bereitstellung und darüber hinaus schützen robuste Cybersicherheitspraktiken vor Datenschutzverletzungen, unbefugtem Zugriff und Cyberangriffen. Dieser proaktive Ansatz schützt nicht nur das Produkt, sondern gewährleistet auch die Einhaltung neuer Vorschriften, wodurch Risiken reduziert und die Integrität und Vertrauenswürdigkeit Ihrer Technologie gewahrt werden.

Warum ist Produktsicherheit wichtig?

Die Cybersicherheit von Produkten ist unerlässlich, um Ihre digitalen Produkte vor Cyberbedrohungen zu schützen, sensible Daten zu schützen und einen reibungslosen Betrieb zu gewährleisten. Andernfalls sind Ihre Produkte und Benutzer dem Risiko von Angriffen, Datenschutzverletzungen und unbefugtem Zugriff ausgesetzt, die zu kostspieligen finanziellen Verlusten, Reputationsschäden und Sicherheitslücken führen können. Starke Cybersicherheitspraktiken helfen Ihnen dabei, die Vorschriften einzuhalten, das Vertrauen Ihrer Kunden aufzubauen und Ihre Produkte gegen sich entwickelnde Cyberbedrohungen widerstandsfähig zu halten.

Wie stellen Sie die Cybersicherheit Ihrer Produkte sicher?

Der Schutz Ihrer Produkte erfordert einen strategischen und kontinuierlichen Ansatz während ihres gesamten Lebenszyklus. So können Sie das erreichen:

- Führen Sie Sicherheitsaudits und -bewertungen durch: Evaluieren Sie Ihre Produkte regelmäßig, um Schwachstellen aufzudecken und zu beheben, bevor sie zu Bedrohungen werden.

- Effektives Management von Sicherheitslücken: Nutzen Sie SBOMs, VEX und automatisierte Tools, um Risiken zu verfolgen, zu bewerten und zu mindern.

- Bleiben Sie auf dem Laufenden: Schützen Sie Ihre Produkte, indem Sie Patches und Updates anwenden, um sich vor den neuesten Cyberbedrohungen zu schützen.

- Stellen Sie die Einhaltung sicher: Erfüllen Sie alle relevanten Sicherheitsstandards und -vorschriften, um rechtliche Risiken zu vermeiden und das Vertrauen der Kunden zu wahren.

Bauen. Einhalten. Widerstehen. Wiederhole. Mit diesen Schritten sind Sie der Zeit immer einen Schritt voraus und sorgen für die Sicherheit Ihrer Produkte und Kunden.

Wofür wird eine SBOM verwendet?

Eine SBOM (Software Bill of Materials) gibt Ihnen einen vollständigen Überblick über alle Komponenten Ihrer Software. Sie ist entscheidend für das Management von Sicherheitslücken, den Informationsaustausch, die Sicherstellung der Lizenzkonformität und die Aufrechterhaltung der Transparenz in Ihrer gesamten Lieferkette. Mit einer SBOM erhalten Sie die Transparenz, die Sie benötigen, um die Sicherheit und Konformität Ihrer Produkte zu gewährleisten — bei jedem Schritt.

Was ist ein Digital Cyber Twin?

Ein Digital Cyber Twin ist eine virtuelle Nachbildung des digitalen Ökosystems Ihres Produkts. Damit können Sie Ihr System in einer sicheren, simulierten Umgebung testen und analysieren. So können Sie Schwachstellen erkennen und die Sicherheit optimieren, bevor sie sich auf Ihr reales Produkt auswirken können. Es ist wie eine Kristallkugel für Ihre Cybersicherheit, die Ihnen hilft, potenziellen Bedrohungen immer einen Schritt voraus zu sein, ohne Ihre tatsächlichen Systeme zu gefährden.

Starten Sie schnell

Sprechen Sie mit einem unserer Experten für eine erste Einschätzung.

Profitieren Sie von einer personalisierten Demo mit echten Daten.

Zu Beginn erhalten Sie ein Angebot mit all Ihren Anforderungen.