PENETRATION TESTing MIT ONEKEY

Wir decken Sicherheitslücken auf — bevor andere sie ausnutzen können.

Bei ONEKEY gehen wir weit über oberflächliches Testen hinaus. Mit unseren Penetration Testing Services zielen wir auf das ab, was wirklich wichtig ist: Kritische Infrastrukturen, Unternehmens-IT, Cloud-Umgebungen, Anwendungen und vor allem Hardware. Mit bewährten Methoden und praktischem Fachwissen sorgen wir für Klarheit, wo andere mit Checklisten aufhören.

Mit ONEKEY identifizieren und beheben Sie Sicherheitslücken, bevor sie zu echten Problemen werden.

Mit Experten-Sicherheit

Bedrohungen immer voraus.

Identifizierung von Risiken

Entdecken Sie Sicherheitslücken in Hardware, Software und Netzwerken — bevor es Angreifer tun.

Umsetzbare Empfehlungen

Erhalten Sie priorisierte, detaillierte Anleitungen, die auf Ihre spezifische Umgebung zugeschnitten sind.

Einhaltung gesetzlicher Vorschriften

Erfüllen Sie Industriestandards wie IEC 62443 und passen Sie sich den sich ständig ändernden Compliance-Anforderungen an.

Betriebliche Zufriedenheit

Reduzieren Sie das Risiko von Ausfallzeiten, Datenverlust und Reputationsschäden durch proaktive Tests.

WARUM PENETRATION TESTing WICHTIG ist

Hardware Penetration testing für OT & IOT

Softwaretests alleine reichen oft nicht aus. Wir schützen das, was andere oft nicht sehen.

Betriebstechnik (OT) und industrielle Steuerungssysteme (ICS)

Wir identifizieren Sicherheitslücken in speicherprogrammierbaren Steuerungen (SPS), SCADA-Systemen und anderen unternehmenskritischen Komponenten — bevor es Angreifer tun.

IoT-Geräte

Ob es sich um ein angeschlossenes Thermostat oder ein komplexes Sensornetzwerk handelt — wir analysieren wie Geräte kommunizieren, Daten speichern und den Zugriff verwalten.

Eingebettete Systeme

Wir untersuchen Firmware, Hardwareschnittstellen und Software-Stacks, um tief verwurzelte Sicherheitslücken aufzudecken, die andere übersehen.

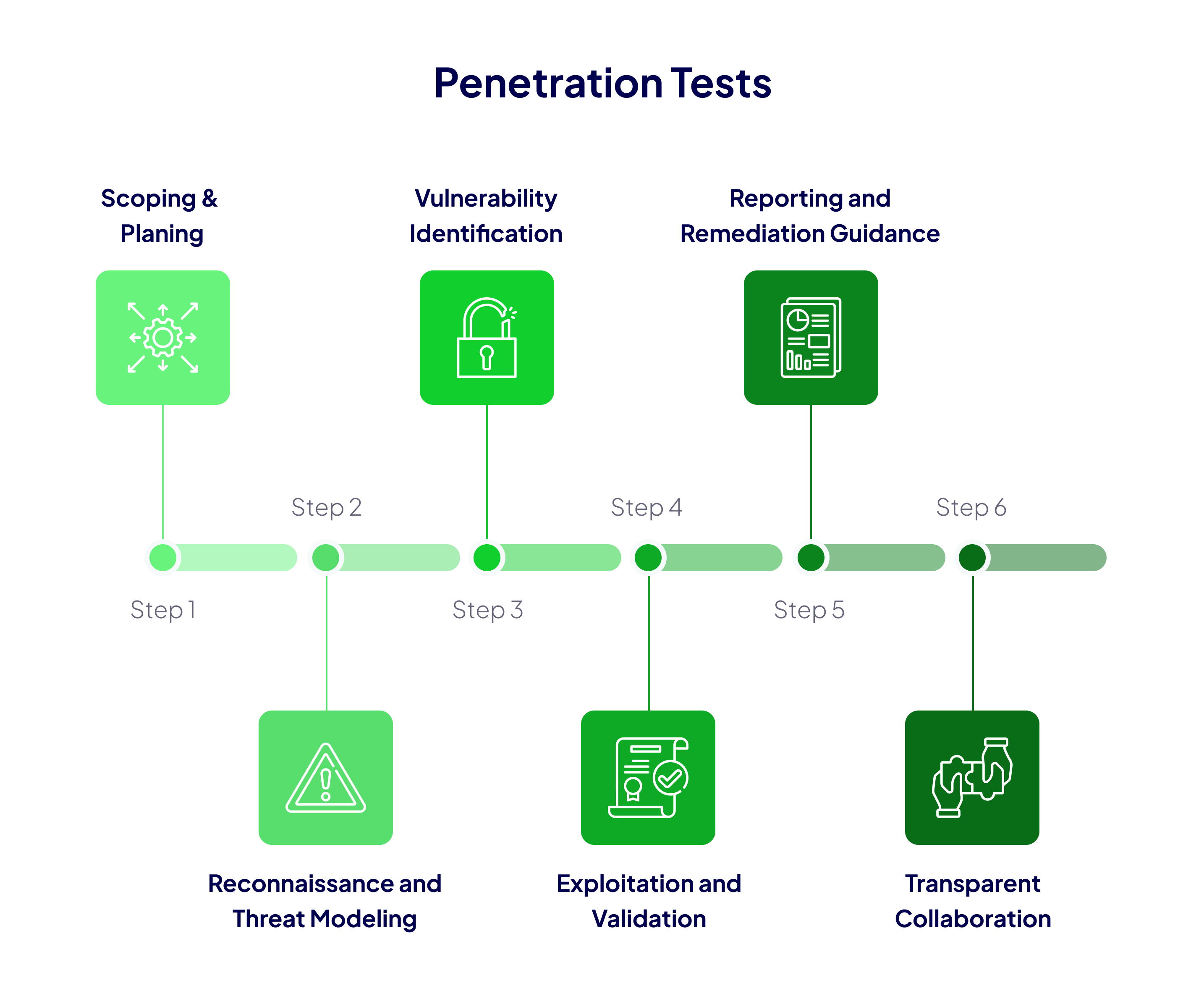

Unser Ansatz für Penetration tests

Wir arbeiten eng mit Ihnen zusammen, um Testziele, Zielsysteme und Erfolgskriterien zu definieren. Dadurch wird sichergestellt, dass jeder Test auf Ihre spezifischen Bedürfnisse zugeschnitten ist.

Unsere Spezialisten untersuchen die verfügbare Dokumentation sowie die Gerätearchitekturen und potenzielle Angriffsflächen. Auf dieser Grundlage erstellen wir ein detailliertes Bedrohungsmodell, das als Leitfaden für den Penetration Test dient.

Mithilfe manueller Techniken, branchenüblicher Tools sowie unserer ONEKEY-Plattform analysieren wir Hardwareschnittstellen, Firmware, Netzwerkinteraktionen und Softwarekomponenten methodisch.

Wir nutzen identifizierte Sicherheitslücken stets auf kontrollierte Weise aus, um ihren Schweregrad und ihre potenziellen Auswirkungen zu überprüfen. Dieser praxisorientierte Ansatz gewährleistet genaue Risikoeinschätzungen.

Das abschließende Ergebnis umfasst eine umfassende technische Dokumentation, verwaltungsfreundliche Zusammenfassungen sowie detaillierte Schritte zur Behebung jeder entdeckten Sicherheitslücke.

Wir pflegen während des gesamten Testprozesses offene Kommunikationswege, um sicherzustellen, dass Sie auf dem Laufenden bleiben und die Kontrolle behalten.

.avif)

Vorteile von einer Partnerschaft mit ONEKEY

Tiefgreifende Hardware-Expertise

Unsere Engineers und Researchers verfügen über umfassende Erfahrung mit OT-, IoT- und Embedded-Systemen.

Fortschrittliche Tools & Plattform

Mit unserer firmeneigenen ONEKEY Firmware Analyseplattform arbeiten wir schneller und effizienter als mit herkömmlichen, rein manuellen Methoden.

Individuell angepasste Zusammenarbeit

Jede Umgebung ist einzigartig. Wir passen unsere Vorgehensweise und den Umfang exakt an Ihre betrieblichen, regulatorischen und sicherheitsrelevanten Anforderungen an.

Transparente Zusammenarbeit

Während des gesamten Testprozesses halten wir die Kommunikation – so bleiben Sie jederzeit informiert und behalten die volle Kontrolle.

Sind Sie bereit, Ihre Defense zu stärken?

Machen Sie Cybersicherheit und Compliance effizient und wirkungsvoll - mit ONEKEY.

Lassen Sie uns Ihre Infrastruktur gemeinsam sicher machen.