Verwandeln Sie Vorfallsreaktion in proaktive Sicherheit

Vorfallsreaktion muss nicht unbedingt ständiges Feuerlöschen bedeuten. Mit ONEKEY erkennen PSIRTs Schwachstellen in eingesetzten Produkten und überprüfen sofort deren Ausnutzbarkeit. Teams gewinnen an Klarheit und Geschwindigkeit, um von reaktiven Korrekturen zu proaktiver, lebenszyklusweiter Produktsicherheit überzugehen.

Branchenführer setzen auf ONEKEY

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

Von der Brandbekämpfung zum proaktiven PSIRT

ONEKEY unterstützt jedes maturity level – damit Teams heute schneller reagieren und proaktive Prozesse für morgen entwickeln können.

Übermäßige Fehlalarme ohne Kontext

PSIRT-Teams sehen sich einer Flut von Sicherheitswarnungen zu eingesetzten Produkten gegenüber. Die meisten Tools melden jede CVE, die mit Firmware-Komponenten in Verbindung steht, ohne zu prüfen, ob sie im jeweiligen Kontext ausnutzbar ist. Das führt zu Alarmmüdigkeit, Zeitverschwendung und einem Verlust des Fokus auf das, was wirklich wichtig ist. Ohne den Kontext, ob eine Komponente verwendet, erreichbar oder kompiliert wird, können Teams keine effektive Triage durchführen. Der Lärm nimmt zu, der Druck steigt und echte Risiken werden übersehen, während Zeit für unwichtige Warnmeldungen aufgewendet wird.

Manuelle Folgenabschätzung verlangsamt Reaktion

Sobald eine Schwachstelle gefunden wurde, müssen PSIRT-Teams deren Auswirkungen auf alle Firmware-Varianten bewerten. Dieser Prozess erfolgt oft langsam und manuell. Da sich jedes Paket in Bezug auf Konfiguration, Libraries oder Build-Umgebungen unterscheiden kann, müssen die Teams jede Binärdatei einzeln analysieren. Ohne zentralisierte Transparenz zieht sich die Analyse der Auswirkungen in die Länge, wodurch Produkte länger ungeschützt bleiben. Zudem erhöhen Verzögerungen bei der Bereitstellung von Patches, der Eskalation oder der Kommunikation das Risiko von Reputations- und finanziellen Schäden.

Kein Einblick in Firmware-Komponenten

In vielen eingebetteten Systemen haben PSIRT-Teams keinen vollständigen Überblick über die Komponenten innerhalb der eingesetzten Firmware. Ohne eine klare SBOM ist es nahezu unmöglich zu wissen, welche Open-Source-Libraries, proprietären Module oder Anbieterpakete verwendet werden – was zu einer erheblichen Sicherheitslücke bei der Produktsicherheit führt. Wenn ein Vorfall auftritt, können die Teams nicht schnell beantworten, was vorhanden oder betroffen ist, was zu Unsicherheit, Verzögerungen und reaktiver Kommunikation führt, anstatt zu einer selbstbewussten, evidenzbasierten Reaktion.

Intelligente Funktionen für sichere Vorfallsreaktionen

Automatisierte Bewertung von Firmware-Sicherheitslücken

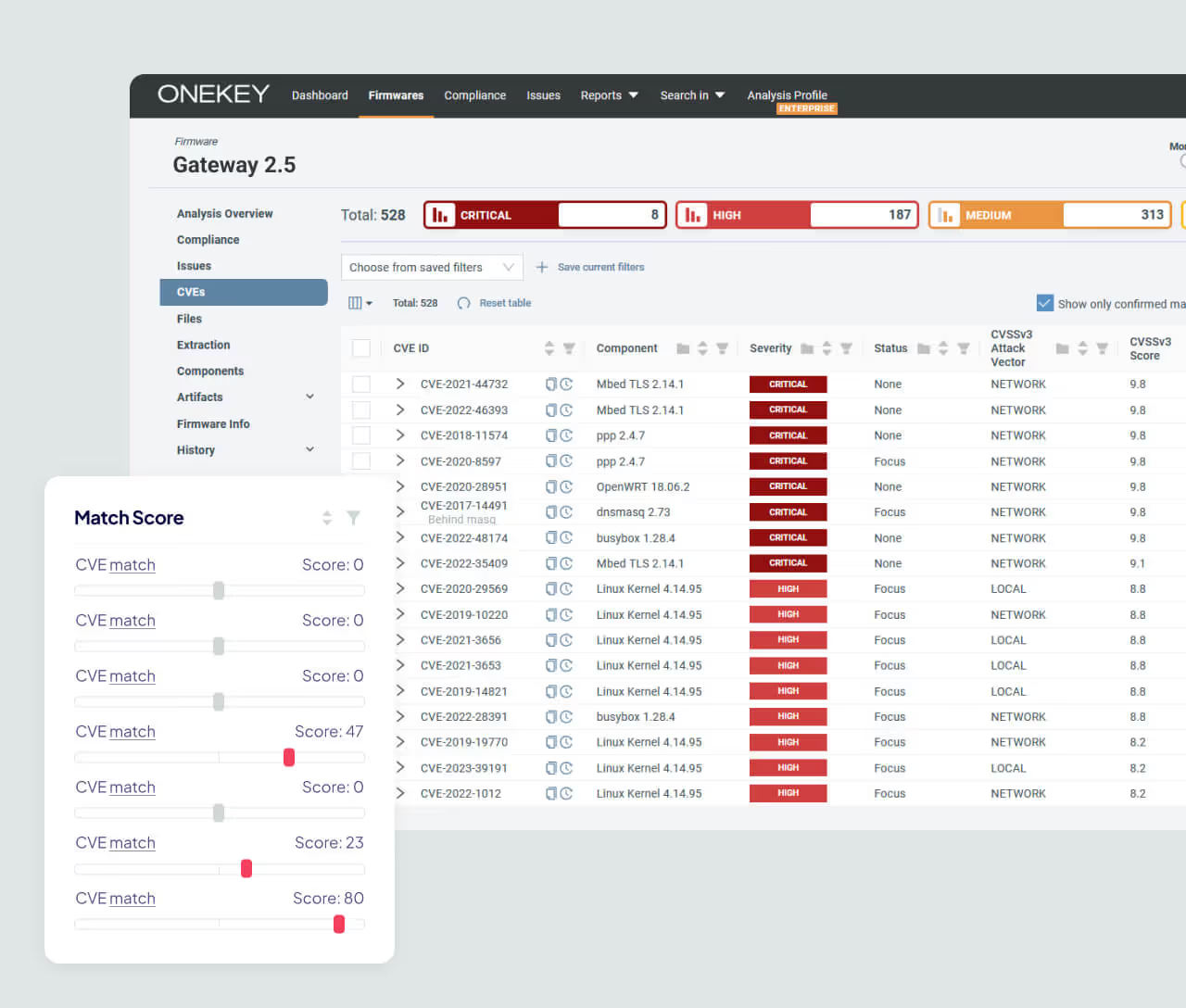

Wenn neue Schwachstellen bekannt werden, müssen PSIRT-Teams schnell herausfinden, ob ihre Produkte davon betroffen sind. Die automatische Folgenabschätzung von ONEKEY beseitigt das Rätselraten, indem sie jede Schwachstelle im realen Firmware-Kontext analysiert, ohne dass Source Code erforderlich ist. ONEKEY zeigt an, ob eine Schwachstelle ausnutzbar, gemildert oder irrelevant ist. So können sich Teams auf umsetzbare Probleme konzentrieren, die Triage beschleunigen und sicher kommunizieren.

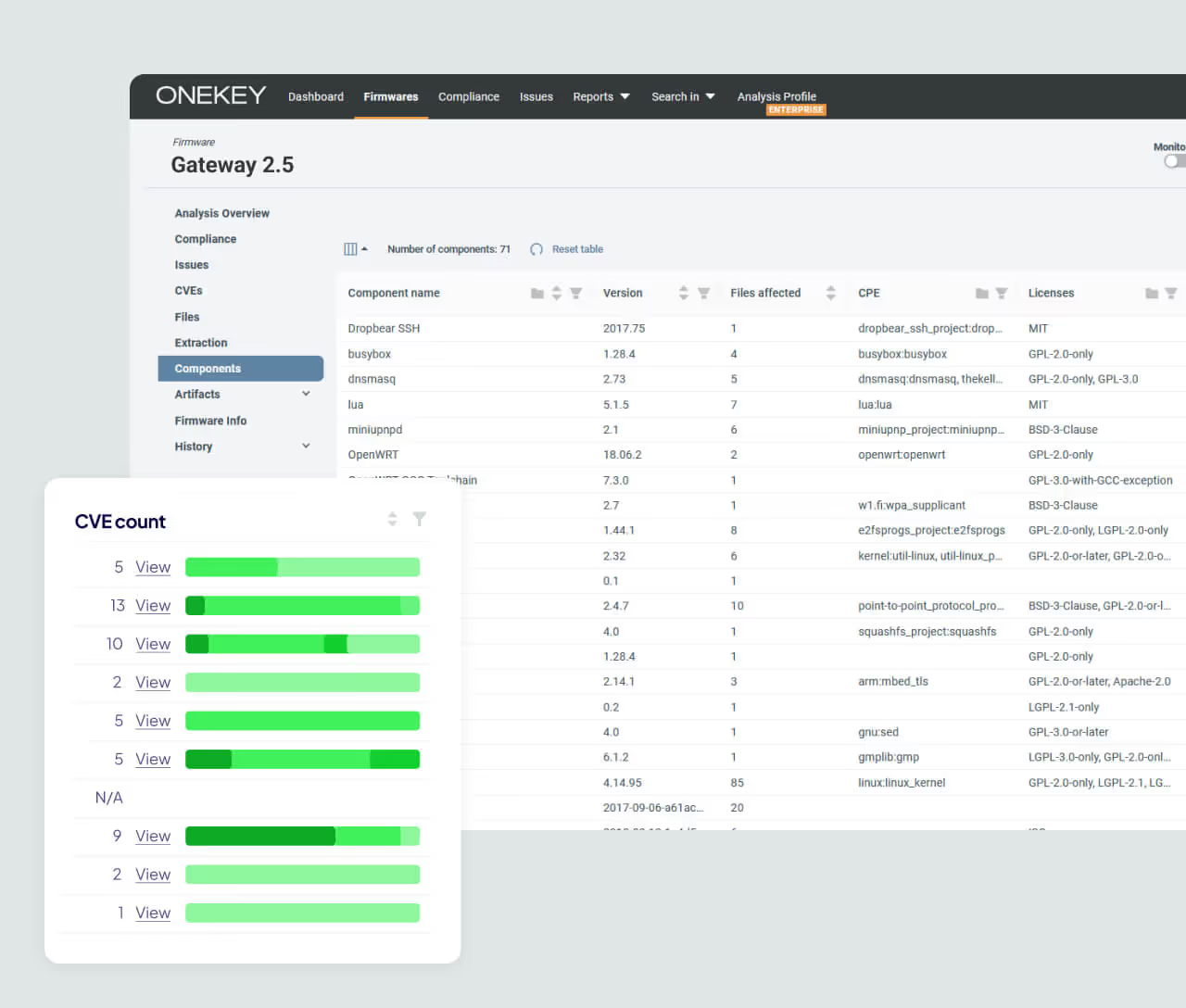

SBOM-Management für eine schnellere Vorfallsreaktion

Wenn eine neue Sicherheitslücke bekannt wird, müssen PSIRT-Teams schnell eine Frage beantworten: Welche Produkte sind betroffen? Das SBOM-Management von ONEKEY bietet vollständige Transparenz über alle Komponenten der eingesetzten Firmware – auch ohne Source Code. Durch die Erstellung präziser SBOMs direkt aus Binärdateien hilft ONEKEY Teams dabei, betroffene Komponenten, Bibliotheken von Drittanbietern und Herstellerpakete sofort zu identifizieren.

Exportfähige PSIRT-Berichterstattung

ONEKEY stellt PSIRT-Teams leistungsstarke, exportfähige Berichte bereit, um die Reaktionszeit zu verkürzen und die Kommunikation zu vereinfachen. Die Plattform erstellt Berichte zu Vorfällen und Schwachstellen in verschiedenen Formaten, darunter PDF, SPDX, CycloneDX und JSON. Dadurch können die Ergebnisse einfach mit Teams, Kunden oder Aufsichtsbehörden geteilt werden. Dank der integrierten VEX- und VDR-Unterstützung unterscheidet ONEKEY eindeutig zwischen ausnutzbaren und nicht ausnutzbaren Problemen, reduziert den Aufwand für die Triage und gewährleistet eine lückenlose Rückverfolgbarkeit über den gesamten Produktlebenszyklus hinweg.

Warum ONEKEY Vorfalls-reaktion verändert

ONEKEY automatisiert die Erkennung, Folgenabschätzung und Berichterstattung und hilft PSIRT-Teams dabei, schneller zu reagieren, klar zu kommunizieren und die Kontrolle zu behalten.

Beschleunigen Sie die Identifizierung von Schwachstellen in Produkten und Firmware

Bei Vorfallsreaktionen ist Zeit alles. Wenn eine neue Schwachstelle auftritt, müssen PSIRT-Teams schnell wissen, welche Firmware-Versionen und Produktlinien betroffen sind. Ohne vollständige Transparenz kann die manuelle Analyse Tage dauern. ONEKEY ändert dies, indem es Binärdateien direkt analysiert und präzise SBOMs mit vollständigen Komponenten- und Versionsdaten generiert – so können Teams betroffene Produkte innerhalb von Minuten lokalisieren und die Triage und Eindämmung beschleunigen.

Beseitigen Sie Störgeräusche mit kontextbezogener Folgenabschätzung

PSIRT-Teams sehen sich mit endlosen Listen von Schwachstellen ohne Kontext konfrontiert. In eingebetteten Systemen ist nicht jedes Problem ausnutzbar – auf alle zu reagieren, verschwendet Zeit und Ressourcen. Die automatisierte Folgenabschätzung von ONEKEY analysiert jede Firmware-Version in ihrem tatsächlichen Laufzeitkontext, reduziert Fehlalarme um über 60 % und hilft Teams, sich nur auf das zu konzentrieren, was wirklich wichtig ist.

Optimierung der PSIRT-Berichterstattung für Kunden und Stakeholder

Eine klare Kommunikation ist während eines Sicherheitsvorfalls unerlässlich – sowohl mit Ingenieuren und Führungskräften als auch mit Kunden und Aufsichtsbehörden. ONEKEY optimiert diesen Prozess mit strukturierten, professionellen Vorfallsreaktionen in den Formaten PDF, JSON, CycloneDX oder VEX. PSIRT-Teams können mit nur wenigen Klicks Berichte erstellen, in denen sie aufzeigen, welche Bereiche betroffen sind und welche nicht, und welche Maßnahmen ergriffen werden. So schaffen sie Vertrauen und beweisen ihre Verantwortlichkeit.

Zahlen & Fakten

FACTS & Figures

Bis zu 80 % weniger Zeitaufwand für Triage und Begründungen

Bis zu 10-mal schnellere Erkennung und Meldung

+350 % Produktivität und PSIRT-Zufriedenheit

Komplexen Incident Response in klare Kommunikation umwandeln.

Mithilfe von ONEKEY können PSIRT-Teams technische Erkenntnisse sofort und zuverlässig in Berichte umwandeln, die anschließend für Kunden, Partner und Aufsichtsbehörden bereitstehen.

Warum KUNDEN UNS Vertrauen

Vorfallsreaktion. Mit Zuversicht verwaltet.

Nutzen Sie Automatisierung und Transparenz, um Schwachstellen schneller, intelligenter und mit vollständiger Transparenz zu beheben.

Reagieren Sie schnell auf kritische Bedrohungen

Identifizieren Sie kritische Sicherheitslücken mit der automatisierten Zero-Day-Analyse von ONEKEY. Verbessern Sie die Reaktionszeit für IoT/OT durch präzise, zentrale Überwachung.

Passen Sie Ihre Bedrohungsmodelle an

Standardisieren Sie Komponentenbezeichnungen automatisch über verschiedene SBOMs hinweg – beseitigen Sie Inkonsistenzen, vereinfachen Sie das versionsübergreifende Tracking und verbessern Sie Genauigkeit sowie Sicherheit im Komponentenmanagement.

Sorgen Sie mit kontinuierlichen Scans für Sicherheit

ONEKEY analysiert Ihre Firmware täglich neu, aktualisiert Sicherheitslücken und gibt Warnmeldungen aus, um die Sicherheit Ihrer Firmware zu gewährleisten.

Häufig gestellte Fragen

Hier erhalten Sie detaillierte Antworten auf die häufigsten Fragen zum Schutz Ihrer vernetzten Produkte.

Was ist Produkt-Cybersicherheit?

Produktsicherheit stellt sicher, dass Ihre digitalen Produkte — ob Software, Hardware oder vernetzte Geräte — während ihres gesamten Lebenszyklus vor Cyberbedrohungen geschützt sind. Von der Entwicklung bis zur Bereitstellung und darüber hinaus schützen robuste Cybersicherheitspraktiken vor Datenschutzverletzungen, unbefugtem Zugriff und Cyberangriffen. Dieser proaktive Ansatz schützt nicht nur das Produkt, sondern gewährleistet auch die Einhaltung neuer Vorschriften, wodurch Risiken reduziert und die Integrität und Vertrauenswürdigkeit Ihrer Technologie gewahrt werden.

Warum ist Produktsicherheit wichtig?

Die Cybersicherheit von Produkten ist unerlässlich, um Ihre digitalen Produkte vor Cyberbedrohungen zu schützen, sensible Daten zu schützen und einen reibungslosen Betrieb zu gewährleisten. Andernfalls sind Ihre Produkte und Benutzer dem Risiko von Angriffen, Datenschutzverletzungen und unbefugtem Zugriff ausgesetzt, die zu kostspieligen finanziellen Verlusten, Reputationsschäden und Sicherheitslücken führen können. Starke Cybersicherheitspraktiken helfen Ihnen dabei, die Vorschriften einzuhalten, das Vertrauen Ihrer Kunden aufzubauen und Ihre Produkte gegen sich entwickelnde Cyberbedrohungen widerstandsfähig zu halten.

Wie stellen Sie die Cybersicherheit Ihrer Produkte sicher?

Der Schutz Ihrer Produkte erfordert einen strategischen und kontinuierlichen Ansatz während ihres gesamten Lebenszyklus. So können Sie das erreichen:

- Führen Sie Sicherheitsaudits und -bewertungen durch: Evaluieren Sie Ihre Produkte regelmäßig, um Schwachstellen aufzudecken und zu beheben, bevor sie zu Bedrohungen werden.

- Effektives Management von Sicherheitslücken: Nutzen Sie SBOMs, VEX und automatisierte Tools, um Risiken zu verfolgen, zu bewerten und zu mindern.

- Bleiben Sie auf dem Laufenden: Schützen Sie Ihre Produkte, indem Sie Patches und Updates anwenden, um sich vor den neuesten Cyberbedrohungen zu schützen.

- Stellen Sie die Einhaltung sicher: Erfüllen Sie alle relevanten Sicherheitsstandards und -vorschriften, um rechtliche Risiken zu vermeiden und das Vertrauen der Kunden zu wahren.

Bauen. Einhalten. Widerstehen. Wiederhole. Mit diesen Schritten sind Sie der Zeit immer einen Schritt voraus und sorgen für die Sicherheit Ihrer Produkte und Kunden.

Wofür wird eine SBOM verwendet?

Eine SBOM (Software Bill of Materials) gibt Ihnen einen vollständigen Überblick über alle Komponenten Ihrer Software. Sie ist entscheidend für das Management von Sicherheitslücken, den Informationsaustausch, die Sicherstellung der Lizenzkonformität und die Aufrechterhaltung der Transparenz in Ihrer gesamten Lieferkette. Mit einer SBOM erhalten Sie die Transparenz, die Sie benötigen, um die Sicherheit und Konformität Ihrer Produkte zu gewährleisten — bei jedem Schritt.

Was ist ein Digital Cyber Twin?

Ein Digital Cyber Twin ist eine virtuelle Nachbildung des digitalen Ökosystems Ihres Produkts. Damit können Sie Ihr System in einer sicheren, simulierten Umgebung testen und analysieren. So können Sie Schwachstellen erkennen und die Sicherheit optimieren, bevor sie sich auf Ihr reales Produkt auswirken können. Es ist wie eine Kristallkugel für Ihre Cybersicherheit, die Ihnen hilft, potenziellen Bedrohungen immer einen Schritt voraus zu sein, ohne Ihre tatsächlichen Systeme zu gefährden.

Starten Sie schnell

Sprechen Sie mit einem unserer Experten für eine erste Einschätzung.

Profitieren Sie von einer personalisierten Demo mit echten Daten.

Zu Beginn erhalten Sie ein Angebot mit all Ihren Anforderungen.